La evolución de la maldad informática es uno de los temas recurrentes durante el 4to foro de seguridad informática de ESET, que se está desarrollando en Costa Rica el 14 y 15 de noviembre. Más allá de los conceptos tradicionales y ataques relevantes durante el último año, hay engaños recurrentes que se vuelven cada vez más difíciles de detectar, en especial, para el usuario común.

El phishing, por ejemplo, adoptó en los últimos tiempos la forma de spear phishing, donde los ataques son más dirigidos y han tomado nuevas formas. Esto significa que un ataque antes despersonalizado (aunque sea algo dirigido a una casilla de mail), ahora tiene tintes de ingeniería informática. Por ejemplo, el atacante podría conocer algunas cosas sobre nosotros como nombre, email o teléfono, nuestro nick en redes sociales o bien, un amigo en común para establecer algún tipo de confianza en el contacto.

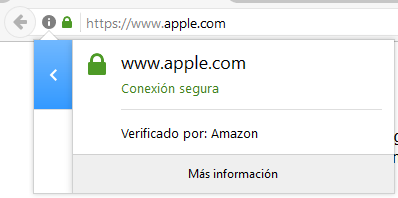

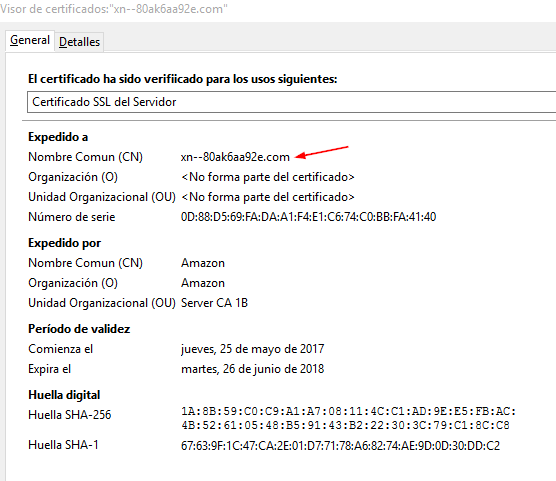

Otra forma, aún más preocupante, son los ataques homográficos. Por ejemplo, ya no es suficiente que una web use HTTPs para determinar que es seguro, ni que tenga el candado. El caso estafa Apple: se utilizan dominios usando otros idiomas, algo que el navegador muestra como www.apple.com pero el dominio era xn--ple.43d.com, usando otros caracteres que representan otro dominio para el navegador pero a simple vista el usuario no lo notaba. Hoy, la manera de verificar es acceder a los certificados SSL del Servidor y la codificación de Nombre Comun (CN).

En Argentina, fue el caso del robo al Municipo del partido 25 de mayo, contado en esta gráfica nota de Sebastián Davidovsky, ganador del premio al periodismo ESET 2017. Toda esta estafa de 3,5 millones de dólares gracias a una maniobra de phishing que permitió el robo del dinero. Los atacantes crearon una réplica de la página de home banking de la Banca Internet Provincia (BIP), que lucía muy similar a la original.

Otro caso que comenta el especialista en seguridad de ESET Miguel Angel Mendoza, es el caso del FinFisher, un software comercial pero en realidad un spyware utilizado por los gobiernos y se utilizaba para conocer las actividades de las víctimas: podía grabar el audio, tomaba capturas de pantalla, registraba las teclas pulsadas y hasta grababa las conversaciones de Skype.

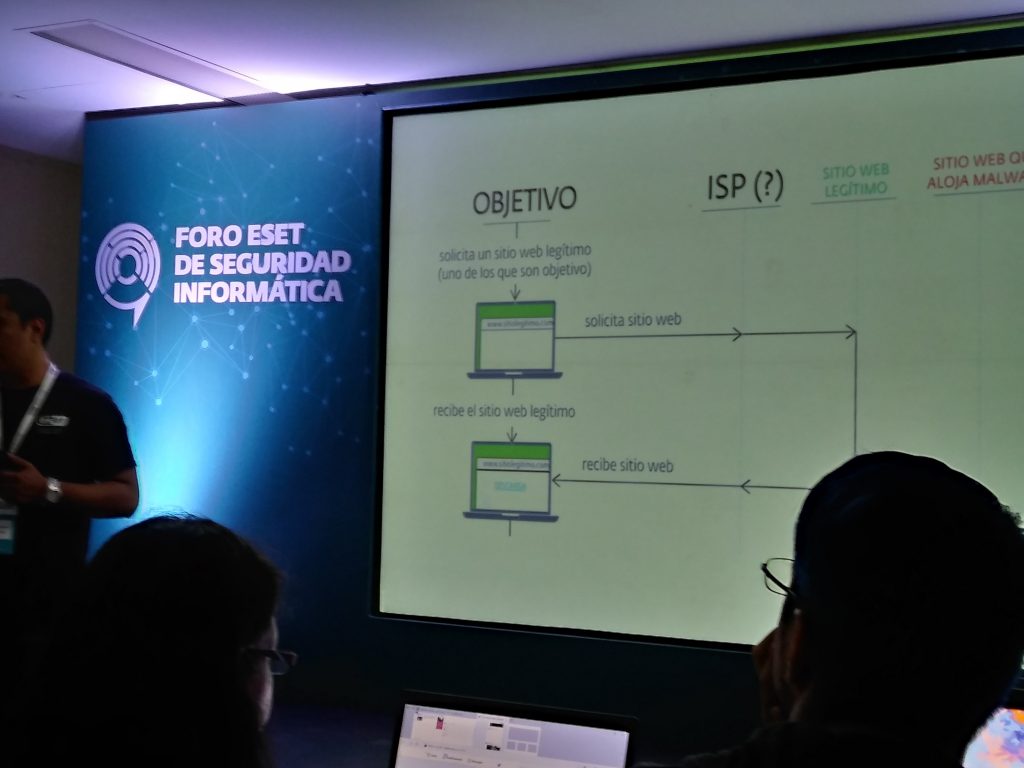

Según ESET, la evolución de FinFisher permite vigilar al usuario en tiempo real, acceder al keylogging, extracción de archivos y el uso de cámaras web y micrófonos. Fue identificado en siete países, en cinco fue a través de métodos tradicionales y en dos países hubo indicios de que había ISPs involucrados. Si bien, por la investigación en curso no se puede conocer el nombre ni de los países ni de los ISP, funcionaba como intermediario para derivar al usuario, a través del protocolo HTTP 307, al sitio que utilizaba el malware.

Las aplicaciones infectadas, o troyanizadas, fueron Whatsapp, Skype, WinRAR y algunos reproductores de video.

En www.welivesecurity.com y los enlaces de esta nota hay más información sobre estos casos.

En presentaciones dentro del mismo Foro, el Gerente General de ESET Latinoamérica, Federico Perez Acquisto informó que en el Top de los incidentes de seguridad del último año, el 49% de las empresas de América Latina tuvo una infección por malware, el 15% por phisphing y el 16% de Ransomware. Tan preocupante como esto es que sólo el 83% posee una solución de antivirus (y no el 100%), el 75% de firewall y el 67% de Backup. Pero sólo el 50% de las empresas tienen los controles básicos de seguridad implementados.